In den meisten Fällen ist es möglich, ein Handy zu hacken, ohne physischen Zugriff darauf zu haben. Dafür gibt es verschiedene Methoden, von denen einige sogar recht einfach sind. Allerdings ist es wichtig zu beachten, dass Handy-Hacking ohne Zugriff auf das Gerät in der Regel nur möglich ist, wenn das Handy eine bestimmte Schwachstelle hat.

Beachten Sie!

Dieser Artikel dient nur zu Bildungszwecken. Das Ausspionieren von Telefonen ohne deren offizielle Erlaubnis kann in bestimmten Ländern strafbar sein. Vergewissern Sie sich, dass Sie die für Ihr Land relevanten Informationen recherchiert haben, um eine Geldstrafe oder Verhaftung zu vermeiden.

Themenüberblick

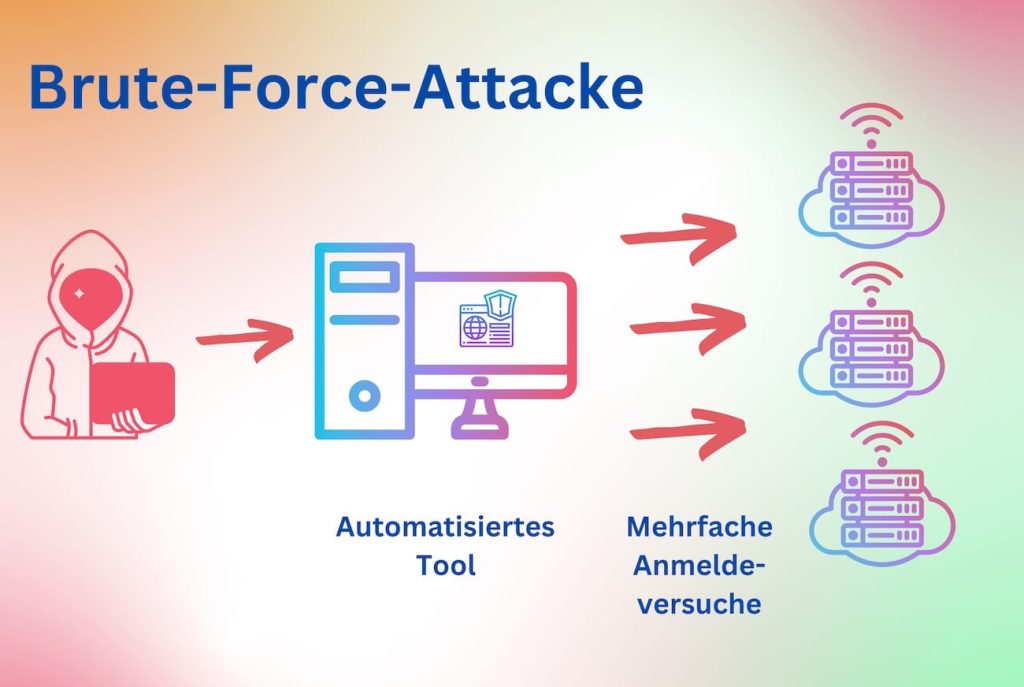

1. “Brute-Force-Methode” zum Handy hacken ohne Bestätigung

Zum Handy Hacken ohne Zugriff auf das Gerät kann man zum Beispiel die sogenannte “Brute-Force-Methode” verwenden. Dabei werden einfach alle möglichen Passwörter und Codes durchprobiert, bis man irgendwann das richtige Passwort herausgefunden hat. Diese Methode kann jedoch sehr zeitaufwändig sein und ist daher eher ungeeignet, wenn man schnell Handy Hacken möchte.

So funktioniert’s

Ein einfaches Beispiel für einen Brute-Force-Angriff wäre ein Hacker, der einfach das Passwort einer Person anhand relevanter Hinweise errät, sie können jedoch auch raffinierter sein. Das Recycling von Anmeldeinformationen basiert beispielsweise auf der Tatsache, dass viele Menschen ihre Passwörter wiederverwenden, von denen einige durch frühere Datenschutzverletzungen offengelegt wurden. Bei Reverse-Brute-Force-Angriffen nehmen Hacker einige der am häufigsten verwendeten Passwörter und versuchen, die zugehörigen Benutzernamen zu erraten.

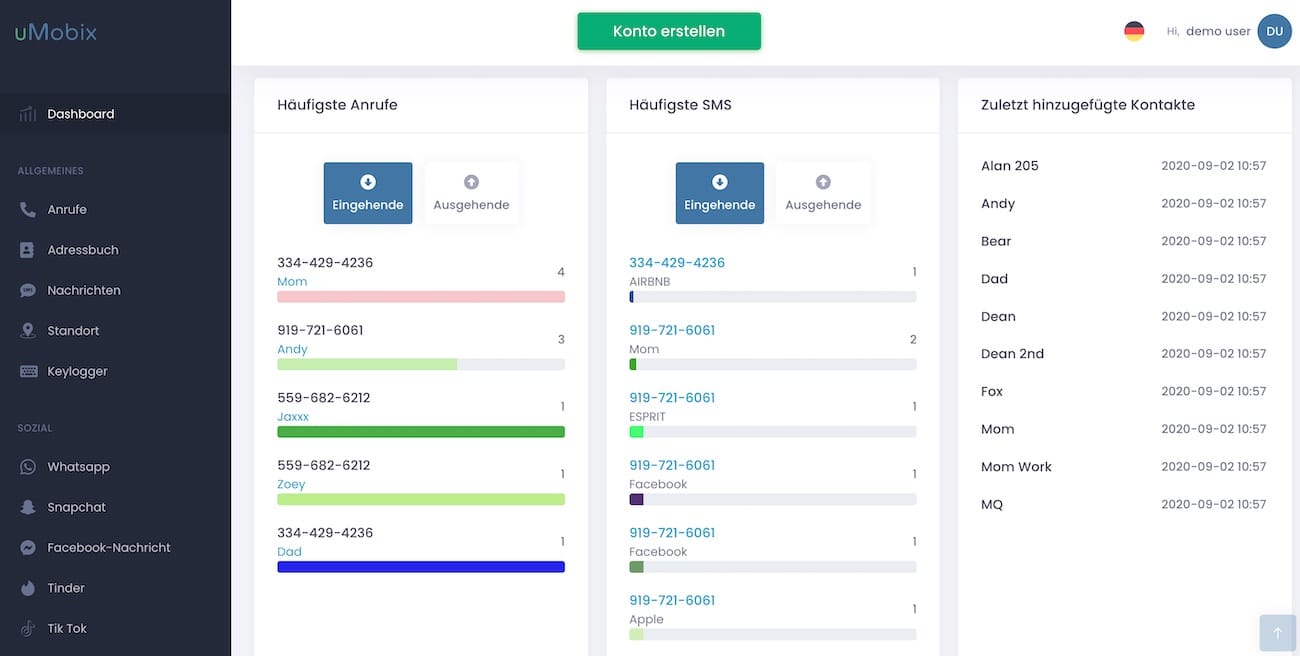

2. Handy hacken ohne Bestätigung mit der Software

Um Handy hacken ohne Bestätigung, gibt es Hunderte von Handy Hacken Programme auf dem Markt, wo die meisten von ihnen sind nicht mehr als ein Mist. Allerdings gibt es ein paar echte Handy Hacken mit Handynummer Programme sowie uMobix. Nach dem Testen einer Handvoll von beliebten Handy hacken ohne Bestätigung Programme, schließe ich uMobix als klarer Sieger und am besten unter allen.

uMobix Handy Spionage App im Test

- Produktseite: https://umobix.com/de/

- Testbericht: uMobix im Test

- Unsere Bewertung: ★★★★

- Top Fuktionen: Es bietet ein effektives Mittel, um das Ziel-Handy zu überwachen und Aufzeichnungen Aktivitäten wie Telefonanrufe, SMS, GPS-Standort, E-Mails, Web-Aktivitäten und vieles mehr. Der gesamte Überwachungs- Aufzeichnungsprozess findet in einem kompletten Stealth-Modus statt, so dass der Zielbenutzer nie erfährt, dass er / sie überwacht wird.

- Kompatibilität: Android 4+, IOS 8+

- Preise: €49.99 für 1-Monat Paket; €89.99 für 3-Monate Paket; €149.99 für 12 Monate Paket

- Zahlungsmethoden: Visa, Mastercard, Krypto

- Geld-zurück-Garantie: 14 Tage

- Kostenlose Testversion: 1 Tag

uMobix ist eine der besten und beliebtesten Software, wenn Sie Handy hacken mit Handynummer wollen. Es hat jede Funktion, die eine echte Spionage-Software haben sollte. Dies macht es zu einem kompletten Handy Hacken Kit.

Top uMobix Eigenschaften

Hier ist eine Liste der Handy Hacken Funktionen, die Sie mit uMobix erhalten:

- Telefonanruf-Logs – Spionieren auf jeder eingehenden und ausgehenden Rufnummer auf dem Ziel-Handy zusammen mit Zeitstempel.

- SMS-Protokollierung – Spionieren auf eingehende und ausgehende SMS.

- Telefonbuch spionieren – Zugriff auf alle Kontakte, die auf dem Ziel-Handy gespeichert ist.

- Spy on Web Activity – Records alle Web-Aktivitäten wie E-Mails, besuchte Webseiten. Sie können auch auf WhatsApp, Facebook, YouTube und mehr.

- GPS Location Tracking – Verfolgen Sie die genaue Position des Handy-Benutzers zu einem bestimmten Zeitpunkt.

- Cell ID Tracking – Mit dieser Option ist es möglich, den Standort des Mobiltelefons während der Abwesenheit von GPS zu verfolgen.

- SMS-Befehle – Senden Sie entfernt SMS-Befehle, sich den Mobiltelefongebrauch schließen zu lassen/aufzuschließen oder Anrufgeschichte, SMS-Klotz, Fotos und Videos vom Zieltelefon jederzeit zu löschen.

- Remote Device Lock oder Wipe – Sie können das Zieltelefon per Fernzugriff verriegeln oder alle Daten jederzeit abwischen.

- Keylogging – Rekordanschläge haben getippt, der Kennwörter und andere empfindliche Informationen einschließt.

- Stealth Operation – Betreibt in einem verdeckten Modus, so dass das Vorhandensein der Spion-Software unbemerkt bleibt.

- Kein Jailbreak erforderlich – Im Gegensatz zu den meisten anderen Spionageprogrammen, kann uMobix Handy hacken ohne Jailbreak.

Wenn Sie ein Elternteil sind, kann uMobix Ihnen eine zusätzliche Hilfe anbieten, da es eine Handvoll Steuermerkmale außerdem unterstützt:

- Apps sperren – Sie haben die Möglichkeit, bestimmte Anwendungen auf dem Ziel-Handy zu blockieren.

- Eingehende Anrufsperre – Blockieren Sie unerwünschte eingehende Anrufe auf dem Ziel-Handy.

3. “Social Engineering”-Methode

Eine weitere Möglichkeit, Handy Hacken ohne Zugriff auf das Gerät zu betreiben, ist die sogenannte “Social Engineering”-Methode. Dabei versucht man, die richtigen Informationen über das Handy und seinen Besitzer herauszufinden. Dies kann zum Beispiel über soziale Netzwerke oder Foren geschehen. Hat man die richtigen Informationen gefunden, kann man dann versuchen, sich Zugriff auf das Handy zu verschaffen.

So funktioniert’s

Smartphone-Betriebssysteme haben im Allgemeinen strengere Sicherheitsvorschriften als PCs oder Server, wobei der Anwendungscode in einem Sandbox-Modus ausgeführt wird, der verhindert, dass Berechtigungen ausgeweitet und das Gerät übernommen werden. Aber das viel gepriesene Sicherheitsmodell, bei dem mobile Benutzer positive Maßnahmen ergreifen müssen, damit Code auf geschützte Bereiche des Betriebssystems oder Speichers des Telefons zugreifen kann, hat einen Nachteil: Es führt zu einer Fülle von Popup-Nachrichten, die viele von uns haben lernen abzuschalten.

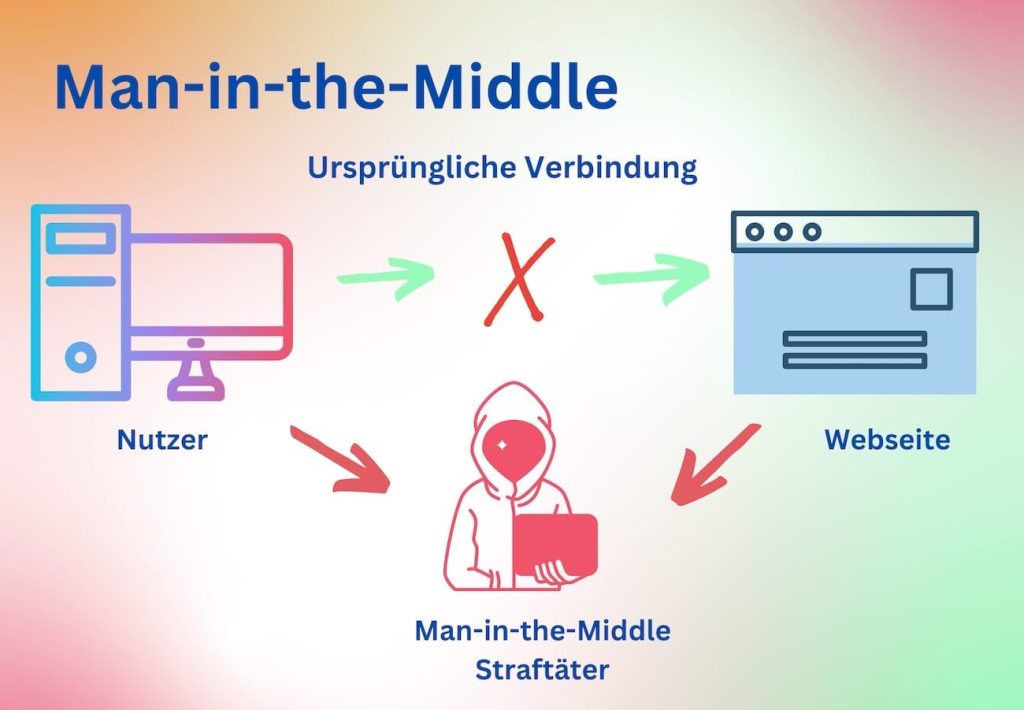

4. “Man-in-the-Middle”-Attacke

Eine weitere Möglichkeit, Handy Hacken ohne Zugriff auf das Gerät zu betreiben, ist die so genannte “Man-in-the-Middle“-Attacke. Eine Man-in-the-Middle-Attacke (MITM) ist eine Art von Cyber-Angriff, bei dem ein Angreifer die Verbindung zwischen zwei Kommunikationspartnern abfängt und manipuliert, um die Kommunikation zu überwachen, zu modifizieren oder sogar zu unterbrechen.

So funktioniert’s

Der Angreifer kann dies tun, indem er sich zwischen den beiden Parteien positioniert und als Vermittler fungiert, um den Datenverkehr zu überwachen und zu manipulieren. Hierzu nutzt der Angreifer entweder Schwachstellen im Netzwerk oder Anwendungen aus oder versucht, die Daten des Nutzers abzufangen und die Kommunikation zu manipulieren.

Zum Beispiel, wenn Alice und Bob eine sichere Verbindung herstellen möchten, könnte ein Angreifer sich zwischen die beiden setzen und die Kommunikation abfangen. Alice würde dann unwissentlich an den Angreifer senden, anstatt an Bob, und der Angreifer würde dann die Nachricht im Namen von Alice an Bob weiterleiten. Der Angreifer kann die Kommunikation jedoch auch verändern, indem er die Nachrichten von Alice und Bob manipuliert, um die Inhalte zu ändern oder schädliche Inhalte einzufügen.

5. Handy hacken via Bluetooth

Bluetooth ist eine erstaunlich nützliche drahtlose Technologie, die in fast jedem Smartphone, Tablet und Laptop integriert ist. Weil es so nützlich ist, lassen die meisten von uns Wi-Fi und Bluetooth ständig auf ihren Geräten aktiviert. Dies könnte uns jedoch zu potenziellen Zielen von „Bluebugging“ machen, einer Technik, mit der Ihr Gerät über Bluetooth angegriffen wird.

So funktioniert’s

Hacker verwenden spezielle Software, die mit Bluetooth ausgestattete Geräte in der Nähe automatisch erkennt. Sie können auch sehen, mit welchen Netzwerken Ihr Gerät zuvor verbunden war; Dies ist wichtig, da Ihr Telefon diese Netzwerke als vertrauenswürdig behandelt und sich in Zukunft automatisch mit ihnen verbindet.

Wenn die Cyberkriminellen ein vertrauenswürdiges Netzwerk replizieren können, können sie Ihr Gerät dazu bringen, sich mit Wi-Fi- und Bluetooth-Geräten zu verbinden, die sie kontrollieren. Die Hacker können dann Ihr Gerät mit Malware bombardieren, Sie ausspionieren und sogar Ihre Daten aus Ihren Textnachrichten und Apps stehlen.

Fazit

Handy Hacken ohne Zugriff auf das Gerät ist in der Regel nur möglich, wenn das Handy eine bestimmte Schwachstelle hat. Daher ist es wichtig, sich vorher genau über die jeweilige Methode zu informieren und nur bei vertrauenswürdigen Quellen.