Es gibt viele Gründe, warum Menschen sich wünschen, ein iPhone zu hacken. Eltern sind besorgt über die Internetnutzung ihrer minderjährigen Kinder, Arbeitgeber möchten wissen, was ihre Mitarbeiter während der Arbeitszeit tun, und Ehepartner möchten vielleicht die Chats ihres Partners überprüfen, um Klarheit zu bekommen.

Das Internet bietet scheinbar schnelle Lösungen für diese Bedenken. Aber ist es wirklich möglich, ein iPhone zu hacken, und wenn ja, wie? In diesem Artikel werden die wichtigsten Methoden erklärt, um ein iPhone zu hacken – inklusive der Frage, ob es möglich ist, ein iPhone ohne Zugriff zu hacken.

Themenüberblick

Die besten iPhone Hacken Tools

Hier ist eine Vergleichstabelle der 5 besten Spionage-Apps für das iPhone im Jahr 2023.

Top iPhone-Spionage-Apps 2023 |

|||

|---|---|---|---|

| App | Funktionen | Preise | Legalität |

|

uMobix |

✓ Textnachrichten, Anrufe, ✓ GPS-Positionsverfolgung, ✓ Aktivität in sozialen Medien usw. |

€49,99 /Monat |

☝ Legal, wenn zur Überwachung von Kindern und Mitarbeitern mit deren Erlaubnis verwendet |

|

Spybubble |

✓ Tastenanschläge protokollieren, ✓ Screenshots aufnehmen, ✓ Websites blockieren usw |

€49,99 /Monat |

☝ Legal, wenn zur Überwachung von Kindern und Mitarbeitern mit deren Erlaubnis verwendet |

|

Spyic |

✓ Anrufaufzeichnung, ✓ Umgebungsgeräusche-Recording, ✓ Keylogger, usw., |

€49,99 /Monat |

☝ Legal, wenn zur Überwachung von Kindern und Mitarbeitern mit deren Erlaubnis verwendet |

|

XNSPY |

✓ Überwachung von E-Mails und Sofortnachrichten; ✓ Verfolgung des GPS-Standorts; ✓Anzeigen von Fotos und Videos, ✓die auf dem Gerät gespeichert sind. |

€49,99 /Monat |

☝ Legal, wenn zur Überwachung von Kindern und Mitarbeitern mit deren Erlaubnis verwendet |

|

Cocospy |

✓ Standortverfolgung und Überwachung von Aktivitäten auf sozialen Netzwerken wie Facebook & WhatsApp, |

€49,99 /Monat |

☝ Legal, wenn zur Überwachung von Kindern und Mitarbeitern mit deren Erlaubnis verwendet |

Es existieren diverse Methoden, um ein iPhone zu hacken, und eine der wirkungsvollsten ist der Einsatz von Spyware. Mithilfe von Spyware erhalten Sie Zugriff auf sämtliche Aktivitäten auf dem Zielgerät, darunter Anrufprotokolle, Textnachrichten, Standortdaten und sogar besuchte Websites. Nachfolgend finden Sie die üblichen Schritte, um ein Mobiltelefon mittels Spyware zu hacken:

- Besuchen Sie die Website: Suchen Sie eine seriöse Webseite, die Spyware für iPhones anbietet.

- Wählen Sie ein passendes Abonnement und führen Sie die Installation durch: Entscheiden Sie sich für ein Abonnement, das Ihren Bedürfnissen entspricht, und laden Sie die Spyware herunter. Folgen Sie den Anweisungen, um die Software auf dem Zielgerät zu installieren.

- Testen Sie alle Funktionen: Sobald die Spyware eingerichtet ist, erhalten Sie Zugriff auf sämtliche Daten und Aktivitäten des gehackten Telefons. Sie können Anrufe abhören, Nachrichten lesen und sogar den Standort des Geräts verfolgen.

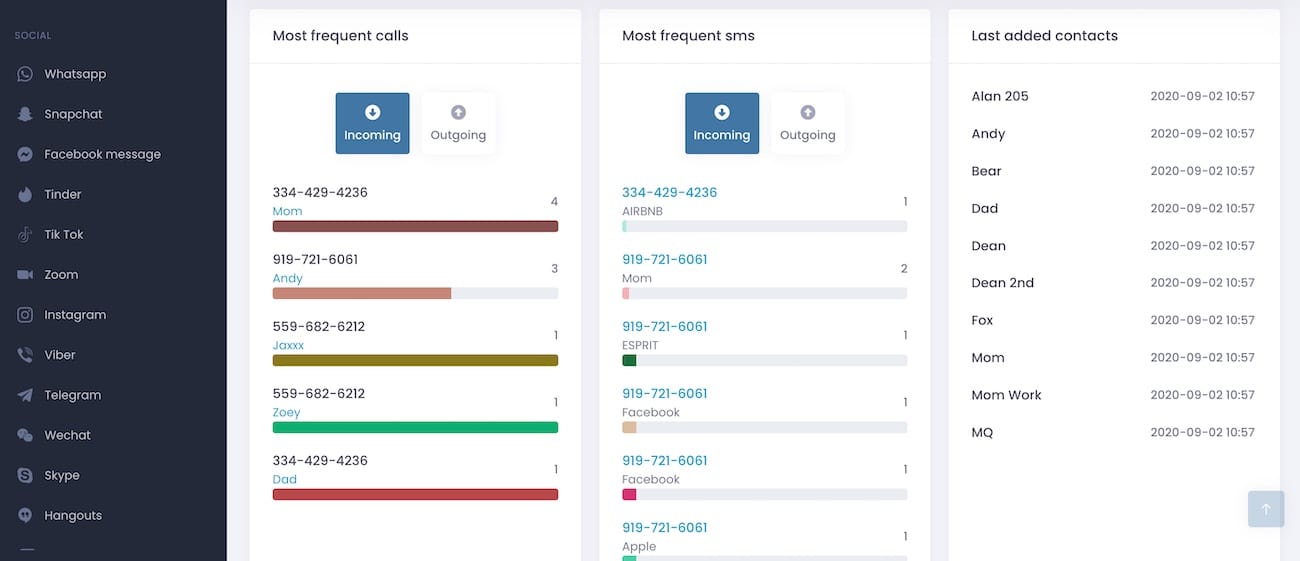

Einige der wichtigsten Funktionen, die diese Apps bieten können, sind:

- Anrufüberwachung: Sie können alle eingehenden und ausgehenden Anrufe auf dem Ziel-iPhone aufzeichnen und die Anrufprotokolle anzeigen.

- Textnachrichten-Überwachung: Sie können alle eingehenden und ausgehenden Textnachrichten auf dem Ziel-iPhone aufzeichnen und den Textverlauf anzeigen.

- GPS-Standortüberwachung: Sie können den Standort des Ziel-iPhones überwachen und den Standortverlauf anzeigen.

- Browser-Verlaufsüberwachung: Sie können den Browserverlauf des Ziel-iPhones überwachen und den besuchten Websites-Verlauf anzeigen.

- Social-Media-Überwachung: Einige Apps können auch die Aktivitäten auf sozialen Medien wie Facebook, WhatsApp, Instagram usw. überwachen und den Chatverlauf anzeigen.

Die meisten Apps können jedoch ohne physischen Zugriff auf das Ziel-iPhone installiert werden, indem sie die iCloud-Anmeldeinformationen des Ziels verwenden.

Sketchy Wi-Fi Connections

“Sketchy Wi-Fi-Verbindungen” ist ein Begriff, der verwendet wird, um Wi-Fi-Netzwerke zu beschreiben, die nicht sicher oder vertrauenswürdig sind. Diese Wi-Fi-Netzwerke können von Einzelpersonen oder Organisationen mit böswilliger Absicht eingerichtet werden, um beispielsweise persönliche Informationen zu stehlen oder Malware zu verbreiten. Es können auch öffentliche Wi-Fi-Netzwerke an Orten wie Cafés, Flughäfen oder Hotels sein, die nicht über ausreichende Sicherheitsmaßnahmen verfügen.

Das Verbinden mit einer sketchy Wi-Fi-Verbindung kann Ihre persönlichen Informationen gefährden, da Hacker potenziell Daten abfangen können, die Sie über das Netzwerk senden und empfangen. Dazu können Anmeldeinformationen, Finanzinformationen und andere sensible Daten gehören.

Das Hacken des Sperrcodes

In der Regel sichert der Großteil der iPhone-Nutzer ihr Gerät mit einem Sperrcode, einem Muster oder mittels des Fingerabdrucksensors. Somit ist nur der rechtmäßige Besitzer dazu in der Lage, das iPhone zu entsperren. Sobald jedoch diese erste Schutzbarriere überwunden ist, hat der Angreifer bereits vollen Zugriff auf alle ungeschützten Daten des iPhones sowie auf den App Store, wo er weitere nützliche Programme installieren kann.

iPhone mit Phishing hacken

Phishing ist nach wie vor eine der beliebtesten Betrugstechniken im Internet und tritt in verschiedenen Formen auf, wie zum Beispiel:

E-Mails

Diese Phishing-E-Mails ähneln nicht mehr den E-Mails von vor 20 Jahren, bei denen eine zufällige E-Mail-Adresse Ihnen einen 200-Zeichen-Link zu einer “kostenlosen Kreuzfahrt” schickte. Die erfolgreichen Phishing-E-Mails, auf die Sie stoßen könnten, geben sich sehr gut als Kontoanbieter wie Google, Amazon oder Apple aus und fordern Sie auf, Ihr Passwort oder Ihr Kontobio zu aktualisieren.

SMS

Textnachrichten sind eine bevorzugte Methode von Phishern, die auf die Quantität-vor-Qualität-Technik setzen.

Telefonanrufe

Betrügerische Anrufer überschwemmen den ganzen Tag über US-Telefonnummern. Phishing-Anrufe fragen normalerweise das Ziel, um bezüglich etwas Relevantem für den Nutzer, wie Schuldenerneuerung, Hypotheken oder Autokrediten, zurückzurufen.

Social Media

Social-Media-Konten, die als zielgerichtete Anzeigen auftauchen, sind eine neue Lieblingsphishing-Methode, da wir eher darauf klicken.

Web-Anzeigen

Seit den Anfängen des Internets enthalten manchmal Clickbait-Anzeigen Adware, die schwer zu entfernen ist. Aber Betrüger machen weiterhin Adware, weil viele Menschen immer noch auf Banner- oder Pop-up-Anzeigen klicken.

Betrügerische Software

Die am wenigsten bekannte Phishing-Methode, betrügerische Versionen beliebter Software-Tools können erstaunlich hoch in einer Google-Suche erscheinen. Manchmal bieten die Websites eine “kostenlose” Version von kostenpflichtiger Software an (obwohl kostenlose Software legitim sein kann, wie wir es bei kostenlosen VPNs und kostenlosen Antivirus-Software gesehen haben).

Insgesamt haben sich die Methoden des Phishing in den letzten Jahren weiterentwickelt und verbessert, und es ist wichtig, aufmerksam und vorsichtig zu bleiben, um nicht zum Opfer zu werden. Schützen Sie sich, indem Sie nicht auf verdächtige Links oder E-Mails klicken, keine persönlichen Informationen preisgeben und starke Passwörter verwenden. Wenn Sie Zweifel haben, ob eine E-Mail oder ein Anruf legitim ist, kontaktieren Sie den Anbieter direkt.

iPhone hacken ohne Passcode

Es gibt jedoch einige Möglichkeiten, wie jemand möglicherweise auf ein iPhone zugreifen könnte, ohne den Passcode zu kennen:

- Mit Siri: Wenn der Besitzer des iPhones Siri auf dem Sperrbildschirm aktiviert hat, könnte jemand potenziell Sprachbefehle verwenden, um auf bestimmte Funktionen des Telefons zuzugreifen, wie z.B. Kontakte oder Nachrichten.

- Mit dem Notruf-SOS: Wenn jemand wiederholt die Ein-/Aus-Taste auf einem iPhone mit iOS 11 oder neuer drückt, wird schließlich der Notruf-SOS-Modus ausgelöst. Von dort aus könnten sie auf medizinische Informationen zugreifen oder den Notruf wählen.

- Mit einem Hacking-Tool: Es gibt verschiedene Hacking-Tools online, die behaupten, in der Lage zu sein, iPhone-Passcodes zu umgehen. Die Verwendung solcher Tools ist jedoch illegal und könnte das Telefon beschädigen.

Um sich vor solchen Angriffen zu schützen, empfiehlt es sich, Siri auf dem Sperrbildschirm zu deaktivieren, das Notruf-SOS-Feature nicht zu missbrauchen und sicherzustellen, dass das iPhone immer auf dem neuesten Stand ist. Es wird auch empfohlen, ein starkes Passwort zu verwenden und die Zwei-Faktor-Authentifizierung für das Apple-Konto zu aktivieren.

Das Hacken aller Anwendungen

Nicht immer sind alle passwortgeschützten Applikationen dauerhaft geöffnet. Manche Handybesitzer melden sich beispielsweise auch auf dem iPhone oder iPad jedes Mal von Facebook ab. Es kann also auch nach dem Hacken des Sperrbildschirms notwendig sein, weitere Sicherheitsschranken zu überwinden, um auf alle interessanten Daten zugreifen zu können.

Wie sich iPhones dank Siri hacken lassen?

Wer ein iPhone hacken möchte, muss in den allermeisten Fällen erst einmal dafür sorgen, dass das Handy entsperrt werden kann. Obwohl die Handyhersteller durch Sperrcodes, Sperrmuster und Fingerprints für eine möglichst große Sicherheit sorgen, bieten alle Smartphones die eine oder andere Sicherheitslücke.

Im Falle von iPhones heißt eine dieser Lücken im iOS-Sicherheitssystem Siri, der berühmt berüchtigten Sprachassistent von Apple, der auf dem iPhone, iPad und iPod touch genutzt werden kann. Über Schlüsselwörter erkennt die Spracherkennung von Siri, was der iPhone-Nutzer tun möchte, und setzt diesen Wunsch so gut wie möglich um.

Zu den Dingen, die Siri kann gehören:

- Auf Fragen antworten

- Gezielt Informationen im Internet suchen und finden

- Termine im Kalender eintragen und vieles mehr

Siri wird gestartet, indem die Hometaste für einige Sekunden gedrückt gehalten wird. Um ein iPhone hacken zu wollen, müssen Sie dieses also für kurze Zeit unbemerkt in die Hände bekommen und folgende Schritte durchführen:

- Halten Sie die Hometaste des iPhones gedrückt, bis Sie an den bunten Wellen erkennen, das Siri gestartet wurde.

- Sprechen Sie in das Mikrofon und fragen Sie nach der Uhrzeit.

- Sobald diese auf dem Bildschirm erscheint, tippen Sie darauf, sodass sich die Weltuhr öffnet.

- Tippen Sie auf den “Timer”, der sich auf dem iPhone-Bildschirm ganz unten befindet.

- Wählen Sie hier “Timer-Ende” und dann “Tone Store” aus. Sie gelangen dadurch in den iTunes-Store.

- Drücken Sie nun noch einmal auf die Hometaste und schon gelangen Sie zum entsperrten Startbildschirm.

Von diesem Moment an, haben Sie nicht nur Zugriff auf das gesamte iPhone, sondern können gegebenenfalls auch eine App installieren, um die Handyaktivitäten auch in Zukunft genau im Auge zu behalten.

Was sagt uns der Blog von Google über den iPhone-Hack?

Im August 2021 wurde ein Blog-Beitrag von Googles Project Zero-Team veröffentlicht, der Details zu einer Reihe von Zero-Day-Schwachstellen offenlegte, die von einer “kleinen Gruppe gehackter Websites” aktiv ausgenutzt wurden, um Zugriff auf iPhone-Geräte zu erlangen. Die Schwachstellen ermöglichten es den Angreifern, Schadsoftware auf den Geräten zu installieren und auf sensible Daten zuzugreifen, einschließlich Nachrichten, Fotos und GPS-Standorten.

Der Blog-Beitrag von Google liefert technische Details zu den Schwachstellen und wie sie ausgenutzt wurden, sowie Empfehlungen für iPhone-Benutzer zum Schutz, wie z.B. die regelmäßige Aktualisierung ihrer Geräte mit den neuesten Sicherheitspatches, das Vermeiden des Anklickens verdächtiger Links oder das Installieren von Apps aus unbekannten Quellen und die Verwendung von Zwei-Faktor-Authentifizierung für ihre Apple-Konten. Der Blog-Beitrag betont auch die Bedeutung einer verantwortungsvollen Offenlegung von Schwachstellen und der Zusammenarbeit zwischen Technologieunternehmen, um die Gesamtsicherheit digitaler Ökosysteme zu verbessern.

In der Regel sichert der Großteil der iPhone-Nutzer ihr Gerät mit einem Sperrcode, einem Muster oder mittels des Fingerabdrucksensors. Somit ist nur der rechtmäßige Besitzer dazu in der Lage, das iPhone zu entsperren. Sobald jedoch diese erste Schutzbarriere überwunden ist, hat der Angreifer bereits vollen Zugriff auf alle ungeschützten Daten des iPhones sowie auf den App Store, wo er weitere nützliche Programme installieren kann.

Wie kann ich mein iPhone auf verdächtige Aktivitäten überprüfen?

Es gibt mehrere Möglichkeiten, um verdächtige Aktivitäten auf einem iPhone zu erkennen:

Überprüfen Sie die installierten Apps

Gehen Sie zu den Einstellungen Ihres iPhones und öffnen Sie den Abschnitt “Allgemein”. Wählen Sie dann “iPhone-Speicher”. Hier können Sie sehen, welche Apps auf Ihrem Gerät installiert sind und wie viel Speicherplatz sie belegen. Wenn Sie eine App sehen, von der Sie nichts wissen oder die verdächtig aussieht, können Sie diese App deinstallieren.

Überprüfen Sie die neuesten Aktivitäten

Gehen Sie zu den Einstellungen und wählen Sie “Bildschirmzeit”. Hier können Sie die neuesten Aktivitäten auf Ihrem iPhone sehen, einschließlich der Nutzungsdauer von Apps und Websites. Wenn Sie sehen, dass eine App oder eine Website verdächtig oft genutzt wurde, können Sie das genauer untersuchen.

Überprüfen Sie die Datenverbrauchsmuster

Gehen Sie zu den Einstellungen und wählen Sie “Mobiles Netzwerk”. Hier können Sie den Datenverbrauch für jede App sehen. Wenn Sie sehen, dass eine App ungewöhnlich viel Daten verbraucht, könnte das ein Hinweis auf eine verdächtige Aktivität sein.

Überprüfen Sie die Sicherheitseinstellungen

Gehen Sie zu den Einstellungen und wählen Sie “Touch ID & Code” oder “Face ID & Code”. Hier können Sie sicherstellen, dass ein starker Passcode oder eine starke Gesichtserkennung aktiviert ist. Sie können auch eine Zwei-Faktor-Authentifizierung für Ihr Apple-Konto aktivieren, um es noch sicherer zu machen.

Wenn Sie den Verdacht haben, dass Ihr iPhone gehackt wurde, sollten Sie sich an einen IT-Sicherheitsexperten oder an den Apple-Support wenden, um weitere Unterstützung zu erhalten.